_1.png)

_1.png)

Software Debloating 论文阅读 (4) RAZOR

@inproceedings{qian2019razor, title={$\{$RAZOR$\}$: A framework for post-deployment software debloating}, author={Qian, Chenxiong and Hu, Hong and Alharthi, Mansour and Chung, Pak Ho and Kim, Taesoo and Lee, Wenke}, booktitle={28th USENIX security symposium (USENIX Security 19)}, pages={1733--1750&#..

Read more_1.png)

_1.png)

Software Debloating 论文阅读 (3) Chisel

@inproceedings{heo2018effective, title={Effective program debloating via reinforcement learning}, author={Heo, Kihong and Lee, Woosuk and Pashakhanloo, Pardis and Naik, Mayur}, booktitle={Proceedings of the 2018 ACM SIGSAC Conference on Computer and Communications Security}, pages={380--394}, year=..

Read more_2_1.png)

_2_1.png)

Software Debloating 论文阅读 (2) SOK1.0

@inproceedings{ali2023sok, title={SoK: A Tale of Reduction, Security, and Correctness-Evaluating Program Debloating Paradigms and Their Compositions}, author={Ali, Muaz and Muzammil, Muhammad and Karim, Faraz and Naeem, Ayesha and Haroon, Rukhshan and Haris, Muhammad and Nadeem, Huzaifah and Sabir, Waseem and Shaon, Fahad and Zaffar..

Read more_1_1.png)

_1_1.png)

Software Debloating 论文阅读 (1) CovA&CovF

@inproceedings{xin2022studying, title={Studying and understanding the tradeoffs between generality and reduction in software debloating}, author={Xin, Qi and Zhang, Qirun and Orso, Alessandro}, booktitle={Proceedings of the 37th IEEE/ACM International Conference on Automated Software Engineering}, pages={1--1..

Read more准备开的新坑

为什么要开新坑 太摆了,还是想学点计算机技术 坑 WebServer 想写一个WebServer,用C++写,可以看看nginx源码,或者先嫖个其他人的github仓库对着学

Read more_x.png)

_x.png)

笔记本win11+ubuntu20双系统配置(包括显卡驱动和双显示器显示问题)

本文记录我使用win11笔记本使用外接固态硬盘配置ubuntu20.04双系统,并安装对应驱动和解决双显示器显示问题的过程. 以下为需要硬件信息 笔记本信息:win11 + i13-900HX + 4060 Laptop GPU 外接固态:512GB(现在固态都不太贵了,512GB 299元,1TB 499元) 当然如果本机硬盘空间足够,可以不用外接固态,直接在本机硬盘上分区安装ubuntu 一个空4GB以上的U盘 1 安装双系统 (1) 下载Ubuntu20.04镜像 前往官网 或镜像站下载(如清华大学镜像网站) (2) 制作启动盘 使用UtraISO工具制作启动盘,前往官网下载 一个4GB以上空的U盘,记得提前保存数据,启动盘会自动格式化,之后在电脑上插入U盘 打开UltraISO,..

Read more

On java 8 基础卷(15-21章)

15 异常 Java的基本哲学:写得不好的代码无法运行 15.1 概念 C 语言和其他较早的语言往往有多种错误处理机制,这类机制通常是通过约定建立的,而不是作为编程语言的一部分。 异常可以降低错误处理代码的复杂性 如果没有异常,就必须检查某个特定的错误并加以处理,可能要在程序多个地方进行 而异常可以确保有人会捕捉他们,并且只需在一个地方进行处理 15.2 基本的异常 异常情况:指组织当前方法或作用域继续执行的问题. 需要区分普通问题和异常 普通问题:当前上下文有足够的信息解决问题 异常:当前上下文没有足够的信息处理问题,因此需要跳出当前上下文,将问题委托给更上层的上下文 当抛出一个异常时,会发生以下几件事 异常对象创建,使用new创建,放在堆上 当前执行路径停止,指向这个异常对象..

Read more

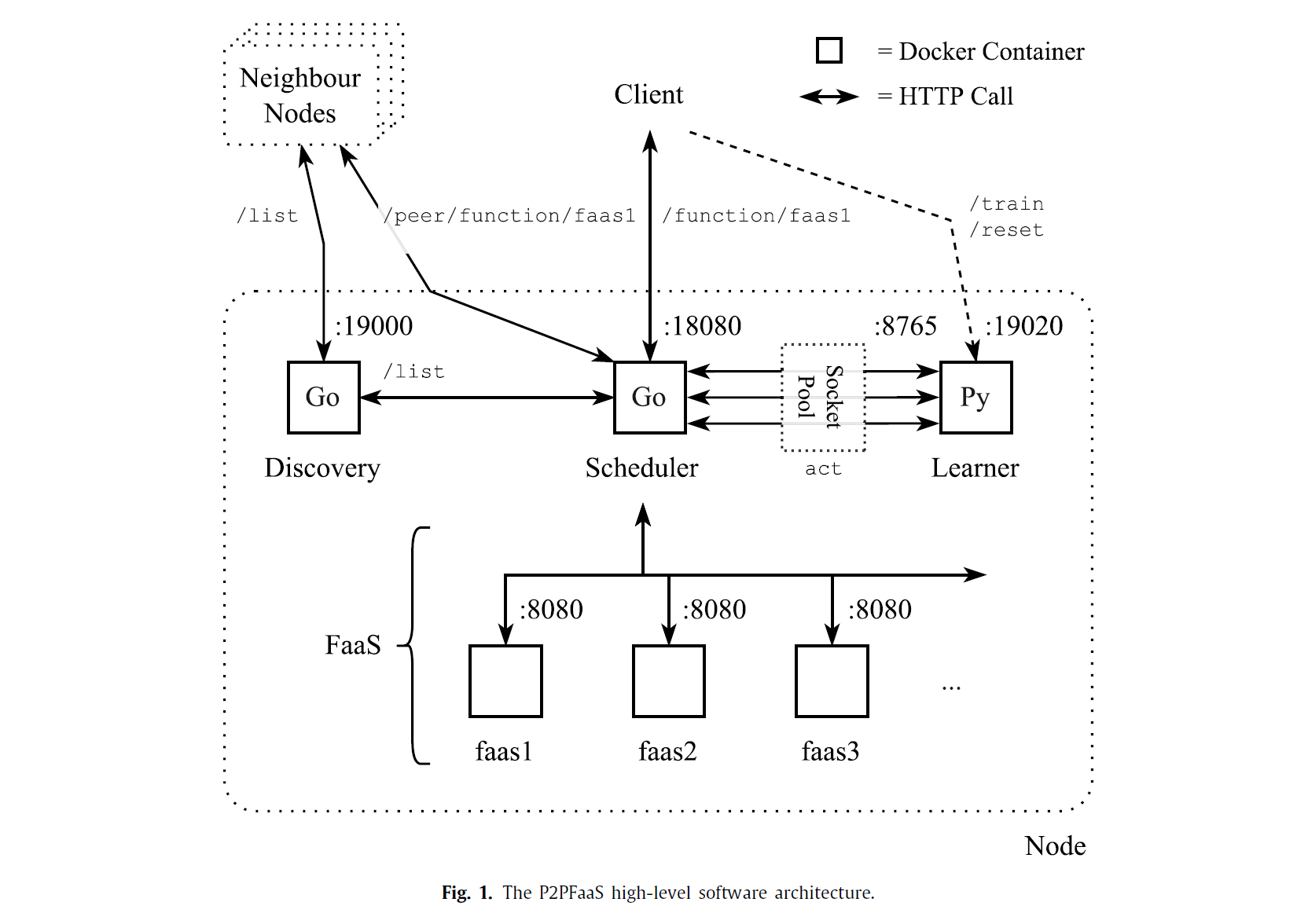

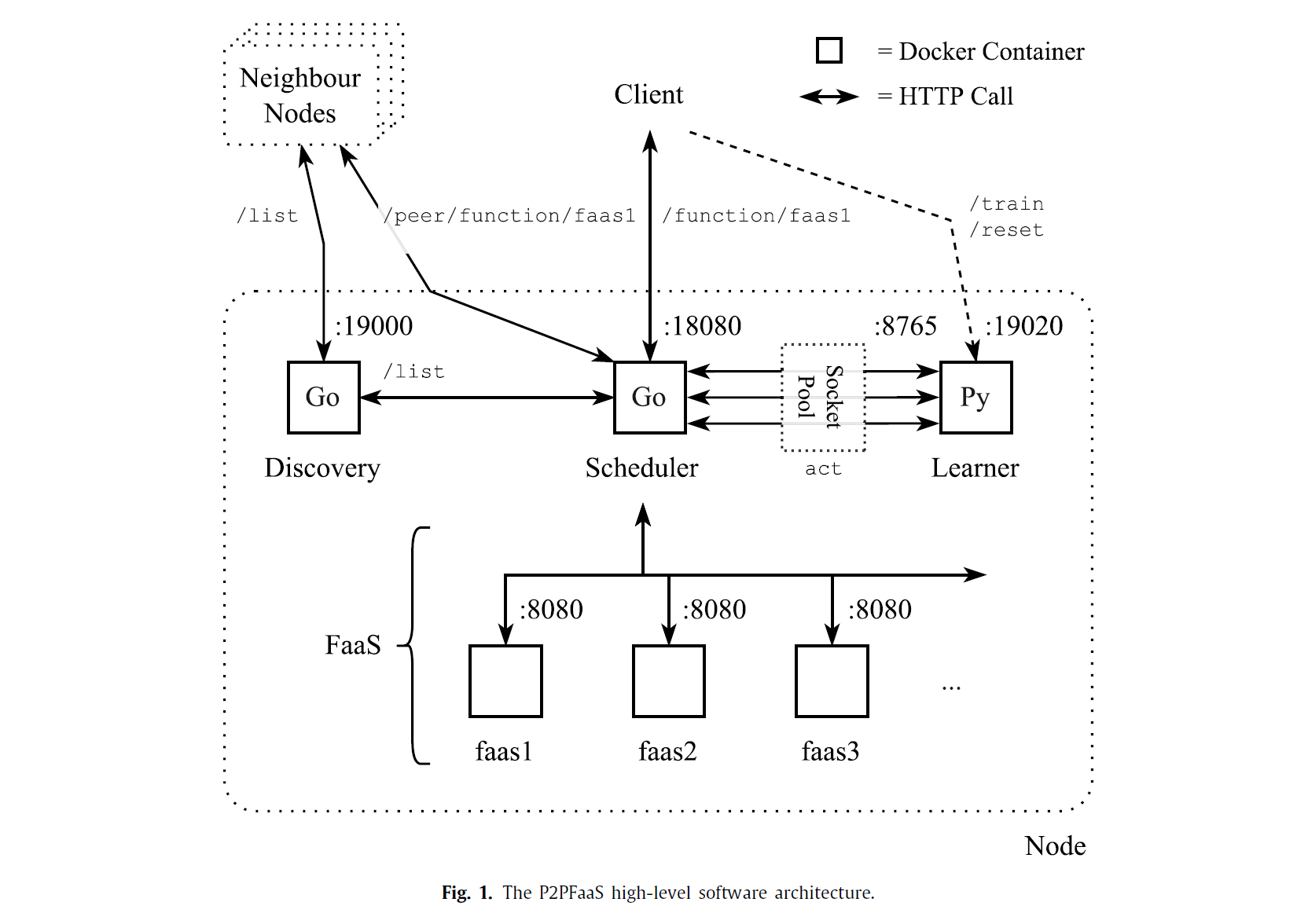

P2PFaaS

论文连接 0 摘要 在边缘和雾计算环境中,通常会设计和测试实施调度和负载均衡解决方案的分布式算法。通常适用于该环境的操作范式要求用户调用最近的节点来执行任务,并且由于服务必须在一组节点之间分布,使用FaaS(函数即服务)的无服务器范式是最有前景的策略。基于这些前提条件,我们设计并实现了一个名为P2PFaaS的框架。该框架基于Docker容器构建,允许在一组节点之间实现完全分散的调度或负载均衡算法。通过依赖三个基本服务,即调度服务、发现服务和学习器服务,该框架允许实现任何类型的调度解决方案,即使基于强化学习。最后,该框架提供了一个即插即用的解决方案,可以在x86服务器和基于ARM的边缘节点(例如树莓派)上安装和测试。 软件描述 1.1 软件架构 调度器服务在端口18080上监听,并作为框架的入口,客户端可..

Read moreFaaS Execution Models for Edge Applications

0 摘要 在这篇论文中,我们解决了在边缘网络中支持基于函数即服务(FaaS)模型的有状态工作流的问题。 特别是我们关注数据传输问题,由于某些边缘场景中通信链路速度有限,这可能成为性能瓶颈。为此,我们提出了三种不同的方案: 纯FaaS实现 StateProp(应用状态在整个函数链中传播) 以及StateLocal(状态仅保留在运行函数的工作节点上,需要时进行检索)。 然后,我们将提出的方案扩展到应用程序建模为有向无环图(DAG)的更一般情况,这种建模方法涵盖了广泛的实际应用场景,例如物联网(IoT)领域。 我们的贡献通过原型实现进行了验证。在模拟条件下的实验表明,应用数据本地化原则显著减少了所需的网络流量并改善了端到端的延迟性能,尤其是在边缘节点上进行本地缓存和低链路速度的情况下。 ..

Read more

How to Share:Balancing Layer and Chain Sharing in Industrial Microservice Deployment

0 摘要 随着智能制造的快速发展,面向边缘计算的微服务平台正在成为生产控制的重要组成部分。 在微服务的容器化部署中: 层共享可以减少由于镜像拉取而导致的巨大带宽消耗 而链共享可以减少微服务之间通信引起的通信开销 这两种共享方法利用每个微服务的特性在部署过程中共享资源。然而,由于边缘服务器资源有限,很难同时满足这两种方法的优化目标。因此,通过平衡这两种共享方法来实现提高服务响应效率至关重要。 本文研究了一种能够平衡微服务的层共享和链共享的最佳微服务部署策略。我们通过模型重构,将最小化微服务镜像拉取延迟和通信开销的问题转化为线性约束整数二次规划问题。通过连续凸近似(SCA)方法得到一个部署策略。 实验结果表明,所提出的部署策略可以平衡这两种资源共享方法。当两种共享方法被平等考虑时,平均镜像拉取延迟可以降..

Read more